Atac cibernetic cu Critroni. Recomandarea specialiştilor este să nu plătiţi recompensa solicitată de atacator

- Roland Căt ălin Pena

- 10 martie 2016, 12:09

În Februarie 2015 a fost identificată o versiune de CTB Locker care a fost dezvoltată pentru infectarea și criptarea conținutului site-urilor web, a anunţat joi Centrul de Răspuns la Incidente Cibernetice (CERT-RO).

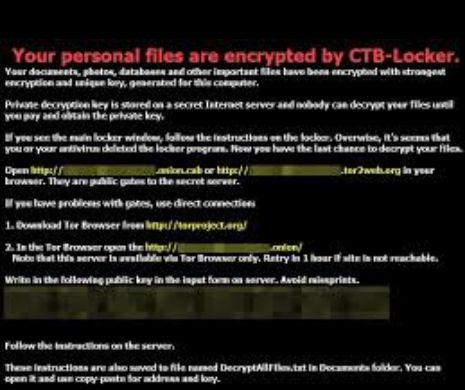

CTB Locker (Curve-Tor-Bitcoin Locker), cunoscut și sub numele de Critroni, reprezintă un software malițios, de tip ransomware, al cărui scop este de a cripta fișierele stocate pe sistemul afectat. Acesta a fost lansat la mijlocul lunii iulie a anului 2014 și vizează toate versiunile de Windows, inclusiv Windows XP, Windows Vista, Windows 7 și Windows 8.

Scopul ransomware-ului care vizează serverele web este criptarea conținutului acestora și revendicarea unei sume echivalente a mai puțin de jumătate de Bitcoin (0.4 Bitcoin ≈ 150 USD) pentru recuperarea datelor într-un termen limită prestabilit. Dacă termenul limită este depășit, suma pentru decriptarea datelor se dublează.

Recomandarea CERT-RO este să nu încercați să plătiți recompensa solicitată de atacatori, existând riscul să nu redobândiți accesul la fișierele criptate nici după efectuarea plății. De asemenea, plătind recompensa solicitată, contribuiți în mod direct la încurajarea acestui tip de activități frauduloase. În urma investigației derulate, echipa CERT-RO a identificat un număr de 4 domenii „.ro” afectate, dintr-un total de peste 100 de cazuri detectate la nivel internațional.

Pentru a minimaliza impactul daunelor ce pot fi cauzate de CTB-Locker, este recomandat ca la un interval regulat de timp să efectuați următoarele operații:

1. Efectuați backup-ul datelor dvs. pe o mașină sau un mediu de stocare separate.

2. Consultați o companie specializată în securitate informatică în vederea realizării unor audituri de securitate sau teste de penetrare pentru evaluarea corectă a posibilelor vulnerabilități identificate.

3. Actualizați în mod regulat software-urile utilizate, dar și plugin-urile care aparțin părților terțe.

4. Monitorizați în mod continuu funcționalitatea serverului web cu ajutorul diferitelor soluții de securitate disponibile în acest sens.

De asemenea, având în vedere că ransomware-ul vizează doar serverele care utilizează PHP, se recomandă utilizarea unei versiuni de PHP 5.6 sau mai recentă.