ATENȚIE! CITEȘTE ce ai de făcut ÎNAINTE de a-ți DESCHIDE calculatorul de la SERVICIU. PERICOLUL e cât se poate de REAL! AVERTISMENTUL specialiștilor de la Microsoft și Cert.ro

- Arhiva

- 15 mai 2017, 07:27

Specialiștii Microsoft și Cert.ro avertizează că virusul informatic responsabil de masivul atac de vineri s-ar putea reactiva luni dimineață, când majoritatea angajaților instituțiilor și companiilor atacate revin la muncă. Mai jos, o sinteză a măsurilor pe care le poți lua pentru a evita infectarea.

O mulțime de organizații de stat și pivate din întreaga lume au fost afectate, începând de vineri, 12 mai 2017, de o nouă variantă de ransomware, care poartă denumirea de „WannaCry”, explică specialiștii Centrului Național de Răspuns la Incidente de Securitate Cibernetică (CERT.RO). Printre victime, la nivel global, se află companii-gigant precum FedEx, operatorul de comunicații Telefonica din Spania, sau chiar sistemul de sănătate din Marea Britanie (National Health Service). În România, se pare că sistemele Dacia au fost afectate, ca parte din concernul Renault, afectat peste tot în lume.

Experții Microsoft, compania producătoare a sistemului de operare Windows, atrage atenția că virulența noului ransomware este extrem de crescută și există pericolul ca acesta să-și reînceapă răspândirea luni dimineață, în momentul în care majoritatea angajaților din instituții de stat și companii revin la birouri și își deschid computerele. Și asta din cauză că acest „vierme” are și capacitatea de a se răspândi „orizontal”, de la un calculator infectat la altul, cu care utilizatorii celui infestat interacționează.

Ce sisteme sunt afectate

Potrivit specialiștilor de la CERT.RO, sunt în pericol utilizatorii următoarelor sisteme de operare:

- Microsoft Windows Vista SP2 - Microsoft Windows Server 2008 SP2 și R2 SP1 - Microsoft Windows 7 - Microsoft Windows 8.1 - Microsoft Windows RT 8.1 - Microsoft Windows Server 2012 și R2 - Microsoft Windows 10 - Microsoft Windows Server 2016 - Microsoft Windows XP - Microsoft Windows Server 2003

Microsoft a emis o alertă de nivel „SEVER”, penultimul ca intensitate.

„Această amenințare se propagă prin intermediul unor mesaje email care conțin atașamente și link-uri malițioase, atacatorii utilizând tehnici de inginerie socială pentru a determina utilizatorii să acceseze resursele malițioase.

Odată infectată o stație de lucru dintr-o rețea, malware-ul încearcă să se răspândească în interiorul rețelei prin intermediul protocolului SMB, utilizând porturile UDP/37, UDP/138, TCP/139 și TCP/445. Procesul de răspândire se realizează prin exploatarea unei vulnerabilități a protocolului SMBv1 din cadrul Windows, cunoscută ca CVE-2017-0145:

http://www.cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-0145

Microsoft a publicat încă din luna Martie 2017 o actualizare de securitate pentru rezolvarea vulnerabilității exploatată de acest ransomware pentru răspândire, cunoscută ca MS17-010:

https://technet.microsoft.com/en-us/library/security/ms17-010.aspx”, sunt explicațiile tehnice oferite de CERT.ro.

Ce ai de făcut luni dimineața

Probabil că angajații din departamentele IT de la firmă sau instituție au lucrat deja tot weekendul și au trimis angajaților mesaje clare cu pașii de urmat. Dar tot e bine să citești ce spun specialiștii, mai ales că Microsoft spune limpede că nu există o soluție globală și sigură. În plus, ei atrag atenția că plata recompensei nu asigură pe nimeni că va scăpa de problemă dar, pentru cei care au plătit-o deja, compania recomandă să raporteze aici.

Primul lucru recomandat de Microsoft este o scanare a computerului cu:

- Windows Defender, dacă aveți Windows 8.1 sau Windows 10,

- Microsoft Security Essentials pentru Windows 7 și Windows Vista

- Microsoft Safety Scanner, pentru celelalte sisteme de operare.

De asemenea, trebuie făcută o scanare completă a computerului, care ar putea descoperi fișierele malware ascunse.

Cum recunoști că ai fost afectat

Chiar dacă nu ești specialist în IT, poți fi sigur că ai fost afectat dacă extensia fișierelor tale (acele câteva litere din denumirea fișierului de după punct) a fost schimbată în .WNCRY sau dacă găsești în calculator următoarele fișiere:

- r.wnry - s.wnry - t.wnry - taskdl.exe - taskse.exe - 00000000.eky - 00000000.res - 00000000.pky - @WanaDecryptor@.exe - @Please_Read_Me@.txtm.vbs - @WanaDecryptor@.exe.lnk

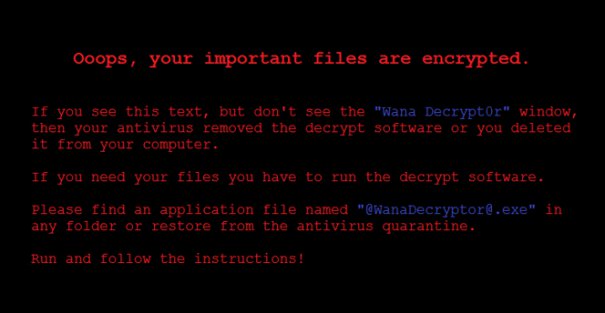

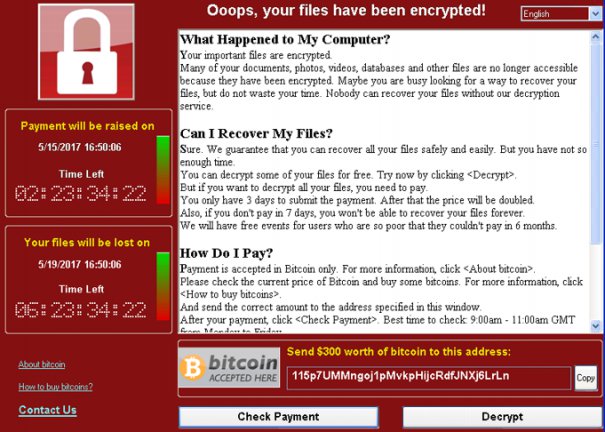

Mesajele pentru răscumpărare arată așa: